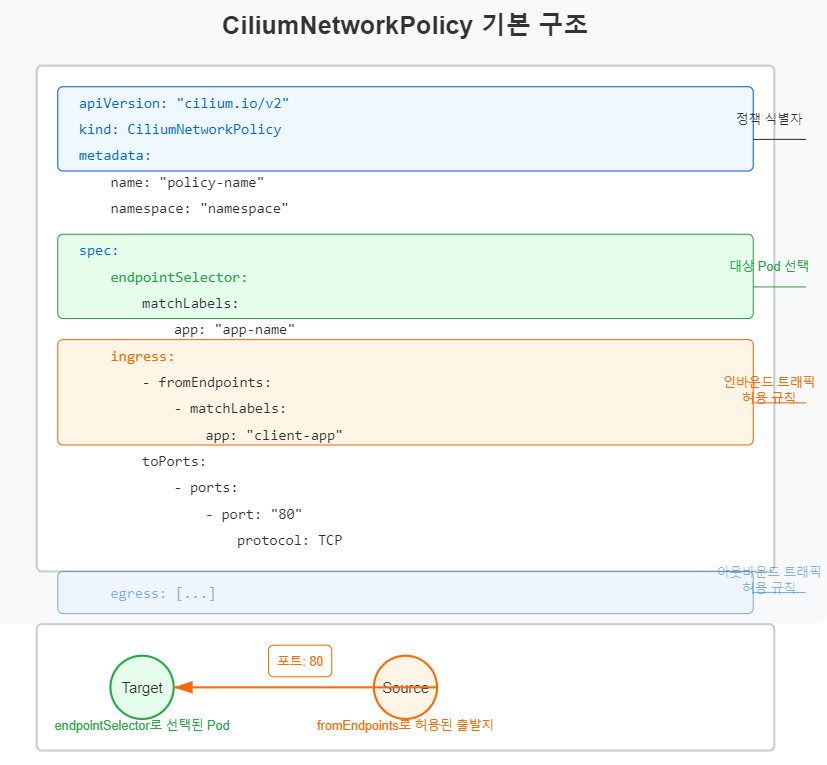

이 글에서는 Cilium의 ID 기반 정책과 보안 강화 방법에 대해 알아보겠습니다. Cilium은 단순한 IP와 포트 기반의 네트워크 정책이 아닌, 워크로드의 정체성(Identity)에 기반한 강력한 접근 제어를 제공합니다. 쿠버네티스 Pod의 라벨을 기반으로 생성되는 Identity의 작동 원리와 Pod 간 ID 맵핑 구조를 이해하고, 실무에서 활용할 수 있는 ID 기반 보안 정책 구성 방법을 살펴보겠습니다. Identity 기반 접근 제어를 통해 동적으로 변화하는 클라우드 네이티브 환경에서도 일관된 보안 정책을 유지하는 방법을 배워봅시다.📌 Cilium Identity의 개념✅ 기존 네트워크 정책의 한계전통적인 네트워크 정책은 주로 다음과 같은 요소를 기반으로 합니다:IP 주소 및 CIDR 범위포트..