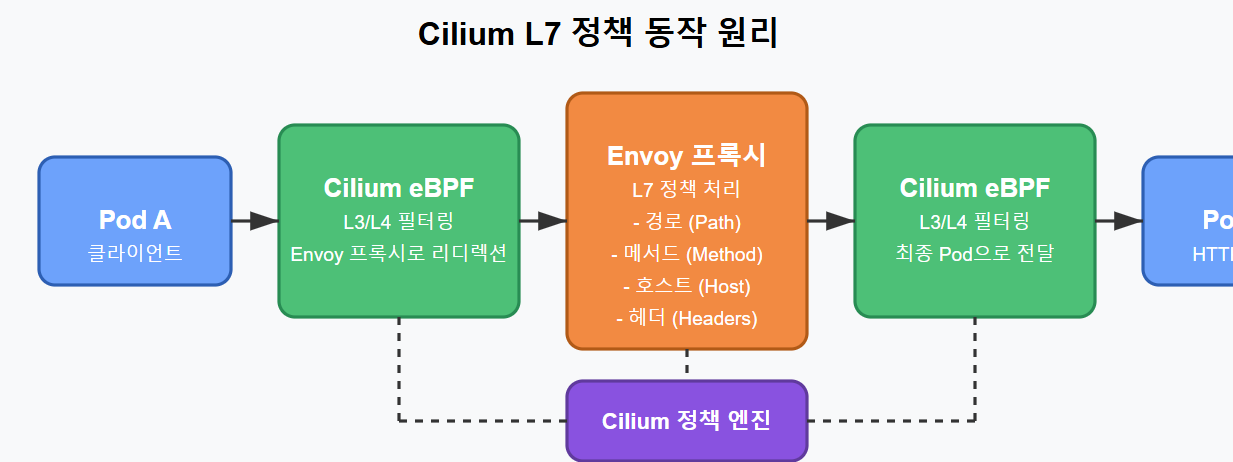

이 글에서는 Cilium을 활용하여 L7(애플리케이션 계층) 수준에서 HTTP 트래픽을 제어하는 방법을 실습합니다. 지금까지 살펴본 L3/L4 정책이 IP와 포트 기반으로 트래픽을 제어했다면, L7 정책은 HTTP 요청의 경로(Path), 호스트(Host), 메서드(Method) 등 더 세부적인 요소를 기반으로 트래픽을 필터링할 수 있습니다. Envoy 프록시를 활용한 이 기능은 Cilium의 가장 강력한 기능 중 하나로, 마이크로서비스 환경에서 세밀한 보안 정책을 구현할 수 있게 합니다.📌 L7 네트워크 정책의 필요성✅ L3/L4 정책의 한계L3/L4 정책만으로는 다음과 같은 세부적인 제어가 불가능합니다:특정 URL 경로(/admin, /api/v1)만 차단하기HTTP 메서드(GET, POST, DE..